728x90

◾ 파일 형식: exe (32bit)

실행

먼저 IDA로 바로 열어보면

사용자로부터 Serial을 입력하는 창이 뜨고, <Check Serial> 버튼을 누르면 결과에 따라 다른 메시지창이 뜬다.

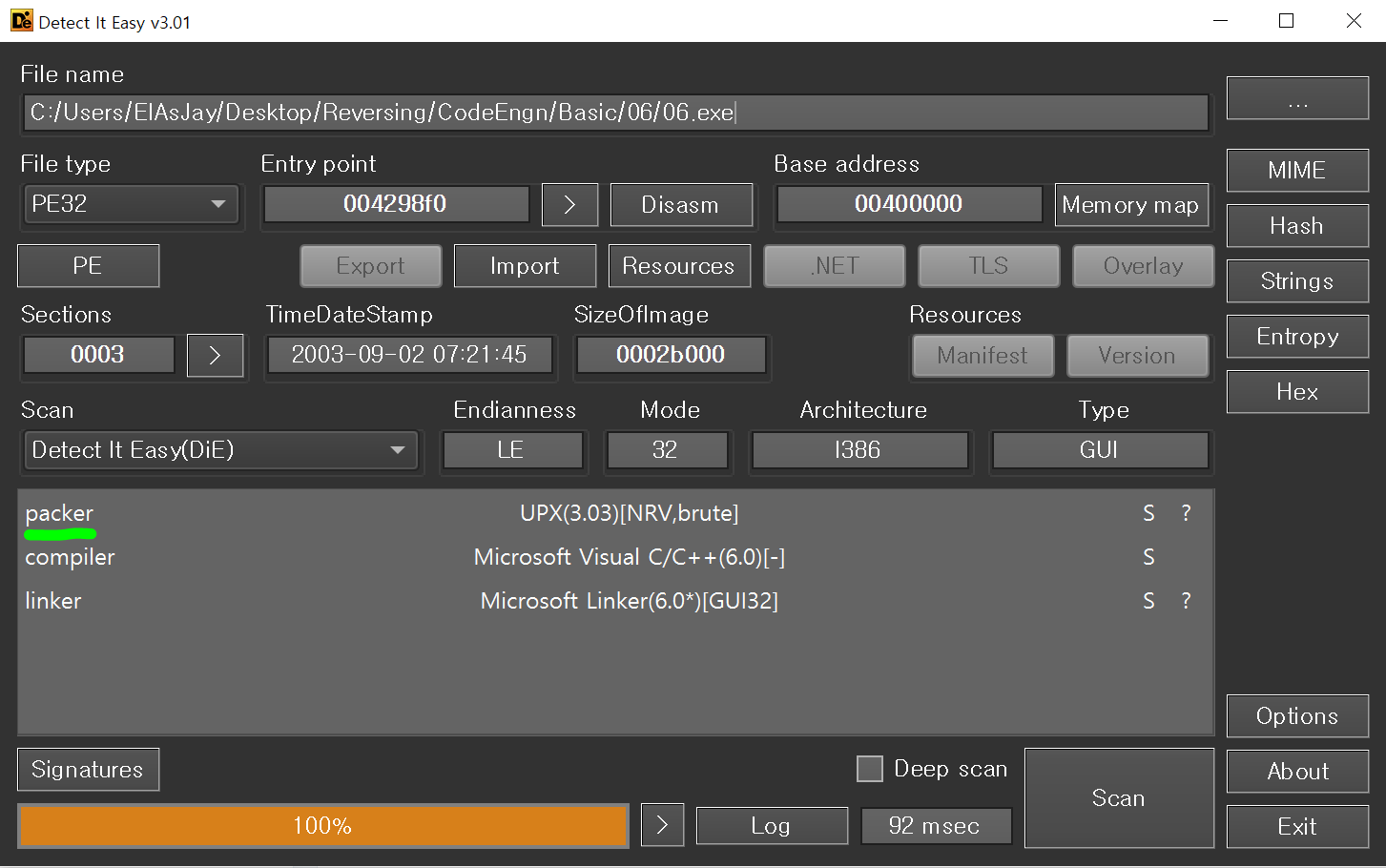

06.exe 파일 분석

현재 06.exe 파일이 패킹된 파일이라는 것을 확인할 수 있다. 그래서 이 파일을 upx로 언패킹 해줬다!

이렇게 06.exe를 언패킹한 06_unpack.exe를 만들어줬다.

언패킹된 파일을 IDA로 열었다. 이 때 사실 헷갈려서 [Shift] + [F12]로 String window로 연결한 후, 뭔가... 결과값으로 출력되는 듯한 문자열을 골라서 해당 문자열을 참조하는 위치로 갔더니 serial key와 사용자 입력값을 비교하는 분기문을 찾을 수 있었다. >> Serial Key 획득

IDA에서 [Ctrl] + [E] 를 누르면 entry point를 쉽게 확인할 수 있다.

SMALL

'Reversing > Reversing (Wargame)' 카테고리의 다른 글

| [HackCTF] strncmp (0) | 2021.05.28 |

|---|---|

| [CodeEngn] BASIC RCE L08 (0) | 2021.05.11 |

| [CodeEngn] BASIC RCE L05 (0) | 2021.05.11 |

| [CodeEngn] Basic RCE L04 (0) | 2021.05.11 |

| [CodeEngn] BASIC RCE L03 (0) | 2021.05.04 |

![[CodeEngn] BASIC RCE L06](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2F4A2oT%2Fbtq4DhR3Mzj%2F5wekGqKELKkwoLj4DK39sk%2Fimg.png)